1.什么是风险评估?

风险评估是评估风险的大小的过程。也就是度量每一个危险源对应的风险水平,这个过程也是对危险源进行分级的过程。

初始风险(不考虑管控措施)

剩余风险(考虑管控措施后)

2.风险评估的目的?

风险评估活动旨在通过提供基于事实的信息并进行分析,就如何处理特定风险以及如何选择风险应对策略进行科学决策。作为风险管理活动的组成部分,风险评估提供了一种结构性的过程以识别目标如何受各类不确定性因素的影响,并从后果和可能性两个方面来进行风险分析,然后确定是否需要进一步处理。

1) 风险评估工作试图回答以下基本问题:

l 会发生什么以及为什么(通过风险识别)?

l 后果是什么?

l 这些后果发生的可能性有多大?

l 是否存在一些可以减轻风险后果或者降低风险可能性的因素?

l 风险等级是否可容忍或可接受?是否要求进一步的应对和处理?

2) 开展风险评估工作的主要益处包括以下方面:

l 认识风险及其对目标的潜在影响;

l 为决策者提供信息;

l 有助于认识风险,以便帮助选择应对策略;

l 识别那些造成风险的主要因素,揭示系统和组织的薄弱环节;

l 有助于明确需要优先处理的风险事件;

l 有助于通过事后调查来进行事故预防;

l 有助于风险应对策略的选择;

l 满足监管要求。

3.怎样才算好的评估

1) 选好评估人员:经验丰富、专业知识

2) 评估过程科学合理:工作量合理、责任明确、组织有效率、背靠背+讨论

3) 评估结果值得推敲:正太分布、排序检验

4.风险评估三要素:资产识别、威胁识别、脆弱性识别

1) 资产识别

首先需要将信息系统及相关的资产进行恰当的分类,以此为基础进行下一步的风险评估。根据资产的表现形式,可将资产分为数据、软件、硬件、文档、服务、人员等类型。

2) 威胁识别:

对威胁进行分类的方式有多种,针对上表的威胁来源,可以根据其表现形式将威胁分为以下几类:无作为或操作失误、越权或滥用、抵赖、身份假冒、口令攻击、漏洞利用、拒绝服务、恶意代码、窃取数据、物理破坏、社会工程、意外故障、通信中断、数据受损、电源中断、灾害、管理不到位、越权使用

3) 脆弱性

脆弱性识别是风险评估中最重要的一个环节。脆弱性识别可以以资产为核心,针对每一项需要保护的资产,识别可能被威胁利用的弱点,并对脆弱性的严重程度进行评估;从物理、网络、系统、应用等层次进行识别,然后与资产、威胁对应起来。脆弱性识别所采用的方法主要有:问卷调查、工具检测、人工核查、文档查阅、渗透性测试等

5.风险分析

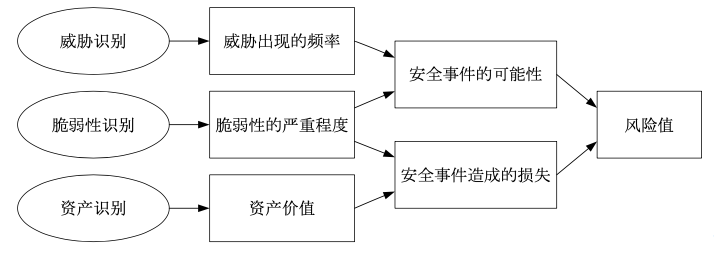

依据GB/T 20984-2007所确定的风险分析方法,如图所示,一般构建风险分析模型是将资产、威胁、脆弱性三个基本要素及每个要素相关属性,进行关联,并建立各要素之间的相互作用机制关系。

信息安全风险分析原理图

建立风险评估分析模型,首先通过威胁与脆弱性进行关联,哪些威胁可以利用哪些脆弱性,可引发安全事件,并分析安全事件发生的可能性;其次,通过资产与脆弱性进行关联,哪些资产存在脆弱性,一旦安全事件发生,造成的损失有多大。

6.风险评估基本原则

1) 标准性原则

风险评估工作的指导性原则,指按照GB/T 20984-2007中规定的评估流程实施,对各个阶段的工作进行评估。

2) 可控性原则

在评估过程中,应保证参与评估的人员、使用的技术和工具、评估过程都是可控的。

3) 完备性原则

严格按照被评估方提供的评估范围进行全面的评估。

4) 最小影响原则

从项目管理层面和工具技术层面,将评估工作对业务相关网络、系统正常运行的可能影响降低到最低限度,以免对被评估网络上的业务运行产生显著影响。

5) 保密原则

评估方应与被评估方的负责人签署相关的保密协议,以保障被评估方的利益。